サイバー攻撃のいま~ランサムウェアの脅威

- 役職名

- 主任研究員

- 執筆者名

- 新納 康介

2016年12月07日

近年、世界規模で被害が発生しているランサムウェアとは、いわばデータを「人質」にして身代金を要求するという誘拐・脅迫マルウェアである。日本における被害も増加しており警戒が呼びかけられている。

1.身代金を要求するマルウェア

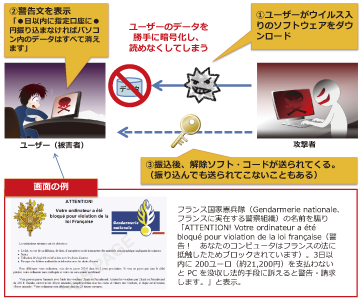

ランサムウエア(Ransomware)とはransom(身代金)と、software(ソフトウエア)を組み合わせた造語である。サイバー攻撃者はランサムウェアを使って、主に2種類の方法で身代金を要求する。

1つ目は、PCの画面をロックし、被害者が身代金を支払うまでPCの操作をできなくするという方法である。 一般的なものは、PCの画面がロックされた後に「あなたのデバイスに違法コンテンツが発見されました」といった警察機関からの文面に似せた巧妙なポップアップウィンドウが表示される。 多くの人間がこの文面に驚き、問題を回避するために、サイバー攻撃者に対して「罰金」を支払うことになる。

2つ目は、ファイルを勝手に暗号化してしまうという方法である。 一般的には、このタイプのランサムウェアは、システム内のMicrosoft Officeのファイル形式、PDFや画像ファイルを検索し、これらのファイルに対して暗号化を行う。 そして、暗号化処理の後に、「ランサムウェアにより被害者のファイルに暗号がかけられた。 すぐに金銭を支払わなければ暗号解除のための鍵は破棄される」という旨を知らせるポップアップウィンドウが表示される。

企業で使用されているPCがこのタイプのランサムウェアに感染した場合、感染したPCのローカルディスクはもとより、 接続しているUSBメモリ、USBディスクなど外付けのディスク、またそのPCが接続しているネットワーク上のファイルサーバにあるファイルも暗号化されて開けなくなってしまう可能性がある。 よってその被害が拡大した場合は、その企業の業務遂行に影響を及ぼし、企業全体が大きな損害を被ることになる。

現状では、セキュリティベンダーや公的機関が暗号解除の鍵およびファイル修復のツールを提供するまでにはかなりの時間を要するため、 被害者が攻撃者の要求を受け入れてしまうケースが多く、その場合、数万円から数十万円、企業組織の場合であれば数百万円を失うという。

セキュリティベンダーのマカフィー社によれば、2015年10月に発生した「CryptoWall 3」と呼ばれるランサムウェアの一連の攻撃によってユーザーが被った身代金の被害額は、約3億2500万米ドルに上るという。

ランサムウェアの攻撃例

(出所)総務省『情報通信白書平成26年度版』

2.拡大しつつある脅威

ランサムウェアが生まれたのは約20年前であるが、実際の被害はここ3年頃から顕著になってきたといわれている。 もともとロシアでの被害事例が多かったランサムウェアは、やがて2012年頃から世界各国においてその被害が報告されるようになった。

近年、マルウェアの作者とサイバー攻撃者の間で身代金を分配するサービスである、「Ransomware as a Service」の登場によって、 プログラミングスキルのない者でもランサムウェアが簡単に利用できるようになったことが、ランサムウェア蔓延の要因だとマカフィー社は指摘する。

セキュリティベンダーのトレンドマイクロ社による、最新のランサムウェア情報によると、全世界で2016年1月から5月に検知およびブロックされたランサムウェア関連の脅威件数は6,600万以上に及ぶ。 国別では、ブラジル(21.0‰)、米国(17.9‰)、トルコ(9.0‰)の順となっており、日本は1.6‰で14位となっている。

また、セキュリティベンダーのESET社によれば、サイバー攻撃者は今後、比較的裕福な国を狙ってランサムウェアを使った攻撃を行うことが予想されるとしている。

3.狙われる医療機関

2016年2月、米国カリフォルニア州の病院であるHollywood Presbyterian Medical Centerがランサムウェアのサイバー攻撃に遭い、 緊急救命室や治療に影響が出たほか、電子メールや患者のデータが失われた。攻撃の発覚から10日後に、病院側がサイバー攻撃者への身代金を支払ったことによって同病院のシステムは復旧した。

サイバー攻撃者らがどのようにして攻撃を仕掛けたか、また攻撃がどこから行われたのかは不明だという。 この病院がコンピューターシステム復旧のためにサイバー攻撃者へ支払った身代金の金額は40ビットコイン(およそ170万円相当)といわれている。 一部報道では、もともとサイバー攻撃者が要求していた金額は340万ドル(3億8千万円弱)だったとも伝えられている。

この他にも2016年2月以降、米国メリーランド州のMedStar Health、米国ケンタッキー州のHenderson病院、 また、ドイツのノルトライン・ヴェストファーレン州のLukas HospitalとKlinikum Arnsberg病院、またカナダのOttawa Hospitalがランサムウェアの被害に遭ったことが報道されている。

このように、米国をはじめ世界各国の医療機関がランサムウェアの攻撃を受けているが、それは医療業界が、 「最も個人的で機密性が高く、大規模で代替できないデータベースを保持していると推測されるにもかかわらず、 おそらくサイバー攻撃対策が最も遅れている業界の1つである」ことが理由であるとマカフィー社は指摘する。

4.身代金支払いの有効性

サイバー攻撃者への身代金の支払いが、必ずしも暗号化されたファイルの復旧を保証するわけではない。実際に被害者が身代金を支払い、入手した暗号解除の鍵が動作せずに結局ファイルを紛失してしまったというケースが報告されている。

また、身代金を支払っても暗号解除の鍵が渡される保証もない。米国カンザス州の病院Kansas Heart Hospitalは、2016年5月に院内のコンピューターのランサムウェア感染が発覚した後、サイバー攻撃者が要求した身代金を支払った。しかし、サイバー攻撃者は暗号解除の鍵を病院側に渡すことはなく、さらに額を吊り上げた身代金の要求を繰り返したため、病院側が交渉を打ち切ったと報道されている。

そもそも暗号化と暗号解除の仕組みが組み込まれていないランサムウェアも現れている。このタイプのランサムウェアの攻撃を受けた場合、ユーザーのファイルは全て削除されるため、たとえ被害者が要求に従って身代金を払ったとしても、ランサムウェアのプログラムの作者ですらファイルを復旧させることは不可能だという。

米国の政府機関はサイバー攻撃者による身代金の支払要求には応じないよう促している。しかし、実際は被害者が身代金を支払うケースが後を絶たないという。

5.日本におけるランサムウェア被害の状況

トレンドマイクロ社は、2016年1月~3月の日本国内の個人・法人ユーザーにおけるランサムウェアの被害報告件数は870件に上り、前年同期比で8.7倍に増加したと発表した。

同社によれば、2016年1月~3月の870件は、2015年1年間の被害報告件数(800件)を上回る件数となったほか、国内ユーザーのランサムウェア検出PC台数も約9.2倍(2015年1月~3月:900台→2016年1月~3月:8,300台)となった。それでも同社は、日本を狙うランサムウェアの攻撃はまだ本格化していないと分析しており、ランサムウェア被害の拡大に対して注意が必要だとしている。

また、日本国内では、スマートフォンに対するランサムウェアによる攻撃が確認されている。愛知県警が確認し、2016年3月に発表したケースは、スマートフォンが突然操作できなくなり、画面に「罰金を支払え」などと表示されるものである。(1万~2万円分の iTunes ギフトカードを要求するという)警察が確認したスマートフォンにおけるランサムウェア攻撃の被害はこのケースが初めてである。

6.感染経路と対策

トレンドマイクロ社による、最新のランサムウェア情報によると、2016年1月から5月に全世界で検知およびブロックされたランサムウェア関連の脅威のうち、64‰がEメール、34‰がWebサイトからの侵入であった。

また、情報処理推進機構(IPA)はランサムウェアに関する相談が2016年に入って急増していることを発表しているが、その相談の多くが「受信したメールの添付ファイルを開いてしまったことでファイルが暗号化された」ということである。

個人のPCでできるランサムウェアへの対策は、他のマルウェア同様、受信したEメールの扱いに注意(本文のリンク、添付ファイル)すること、Windowsアップデートおよび各種アプリケーションのアップデートを行うこと、またセキュリティソフトの導入が挙げられる。

これらに加えて、ランサムウェア攻撃の特徴であるファイルを暗号化して使えないようにするという点を考慮すれば、定期的なファイルのバックアップ取得は必須であろう。情報処理推進機構(IPA)がPCのバックアップに関する留意事項を挙げているので紹介したい。

- バックアップに使用する装置・媒体は、バックアップ時のみPCと接続する

- バックアップに使用する装置・媒体は複数用意し、バックアップする

- バックアップから正常に復元できることを定期的に確認する

バックアップ用の装置・媒体がランサムウェアに感染したPCと接続したままになっていると、そのPCが認識しているデバイスやストレージ内のファイル(外付けハードディスクドライブ内のファイルおよびファイルサーバに保存していたファイル)も暗号化されてしまう可能性がある。このため、バックアップに使用する装置・媒体は、バックアップ作業時のみPCと接続することが重要である。

ただし、バックアップ作業時のみバックアップ用の装置・媒体をPC接続していても、そのバックアップ処理中にランサムウェアがバックアップデータを暗号化する可能性は残る。そこで、複数の装置・媒体でバックアップしておくことが推奨されている。これにより、万が一バックアップ装置・媒体の一つがランサムウェアによって暗号化されたとしても、それ以外のものを使って復元することが可能となる。

7.ランサムウェアの今後

サイバー攻撃者が多額の金銭を手にできる可能性があることから、ランサムウェア攻撃は増加しており、これからはモノのインターネット(Internet of Things: IoT)がランサムウェアの標的となる可能性があるとマカフィー社は主張する。

総務省情報通信白書によれば、スマートフォンに代表されるインターネットにつながるモノ(コネクテッドデバイス)は2013年時点で約158億個あり、その数は2020年までに約530億個まで増大するとされている。コネクテッドデバイスは、テクノロジーやビジネスにおける有効性の観点では目覚ましい進歩であるものの、当然セキュリティ上の懸念もある。

理論的には、インターネットに接続された工場のセンサーやスマートメーター(次世代電力計)等のデバイスは、サイバー攻撃者にハッキングされて使用不可能な状態にされてしまう可能性がある。実際に、米国で近未来型自動車のコネクテッドカーがハッキングされて「乗っ取られて」しまう様子が映像で公開されたのは2015年7月のことである。

コネクテッドデバイスに依存する社会においては、そのようなサイバー攻撃による被害の影響は、計り知れないものとなるであろう。そしてそれら使用不可能になったコネクテッドデバイスの復旧を条件に身代金を要求するサイバー攻撃者が現れても不思議ではないのである。